Уважаемые студенты ХПИ!!!

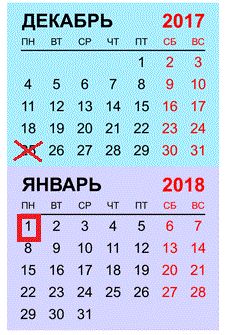

По многочисленным просьбам студентов с 01.01.2018 года будет изменена дата расчетного периода. Расчетным днем будет считаться 01 число каждого месяца . Т.е. предоплату за услуги нужно будет вносить авансом до 30 числа каждого месяца.

. Т.е. предоплату за услуги нужно будет вносить авансом до 30 числа каждого месяца.

Напоминаем, что в случае несвоевременной оплаты, доступ абонента к сети Интернет будет приостановлен.

Dear students of HPI!!!

Starting from 01.01.2018 the date of the settlement period will be changed. The accounting day will be the 01 day of each month. Thus, the prepayment for services will have to be paid in advance until the 30th day of each month. We remind that in case of late payment, the subscriber's access to the Internet will be suspended.